根据Byxs20师傅的blog以及官方wp进行题目复现

考点:

维吉尼亚密码解密

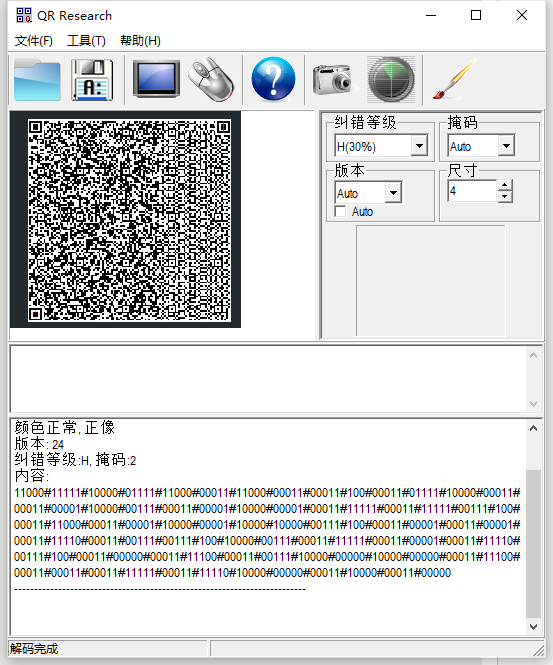

git命令使用

VM挂载(VMware4 disk image)

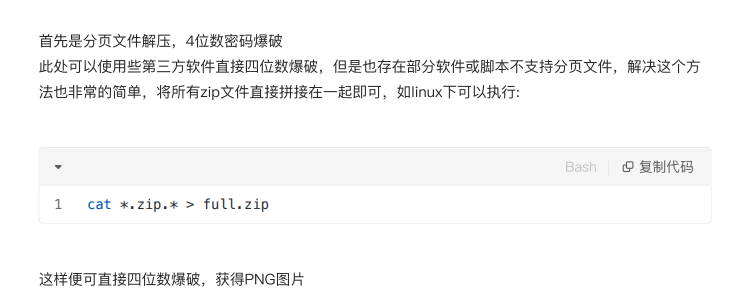

01转换二维码

morse解码

以及另一题的分卷压缩包爆破

已知明文攻击

ROT47

base32

DiskGenius的磁盘备份⽂件(挂载)

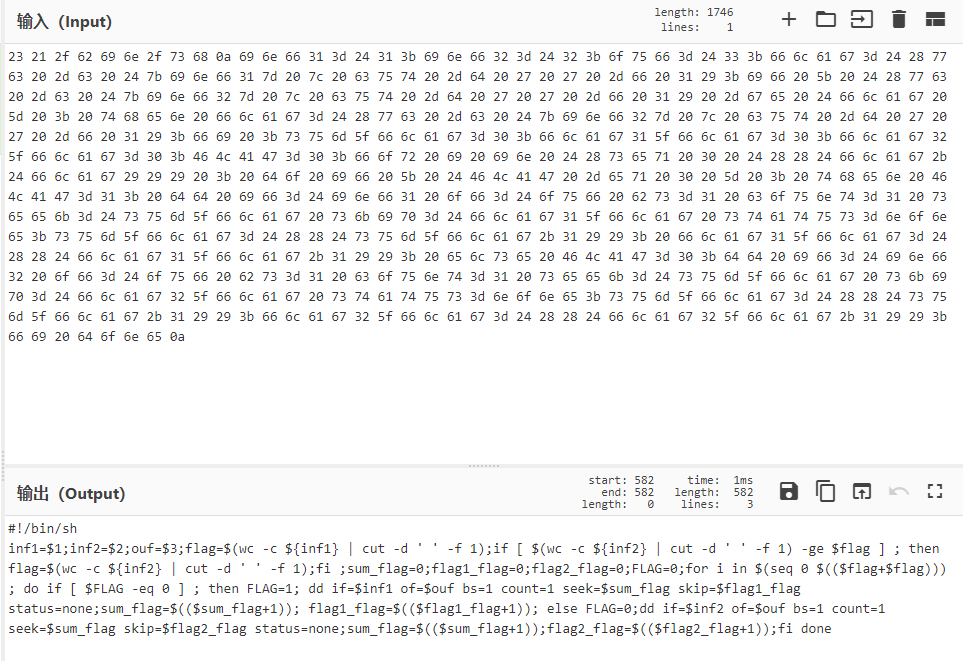

Shell脚本理解和编写

文件头的认知

SuperMisc

提取图片十六进制数据,发现长串的01字符,发现长度恰好为1150的平方,可知可转换为1150*1150的二维码

扫码得到摩斯密码

用师傅推荐的网站解码:http://www.all-tool.cn/Tools/morse/?&rand=cc27a06bdb5760e01a6c07b9b6934747

得到名为Vigenere的zip)(可知后续有维吉尼亚密码),用刚刚得到的pass解压

strings和十六进制查看可以得到加密后的flag

实际上根据出题人思路是需要VM挂载

最终维吉尼亚爆破得到flag

BabyMisc

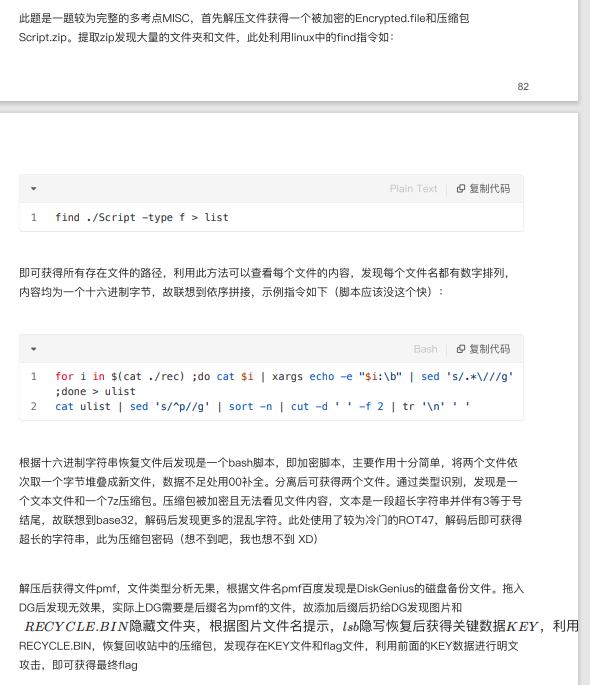

先放一下官方wp

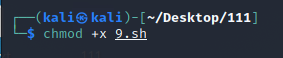

创建shell脚本,chmod +x 设置为可执行文件

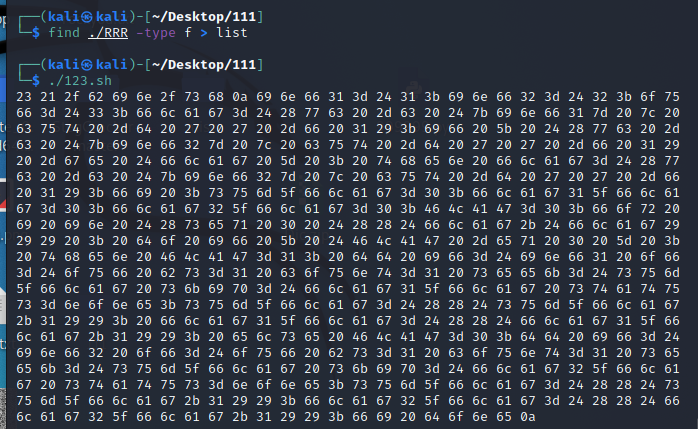

hex转换

这个题确实有点离谱了

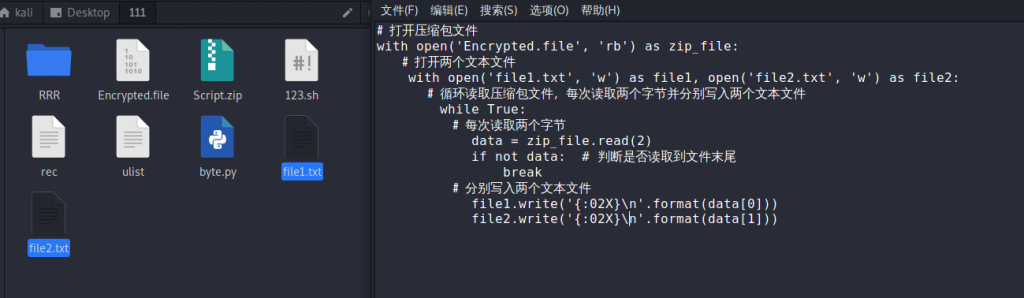

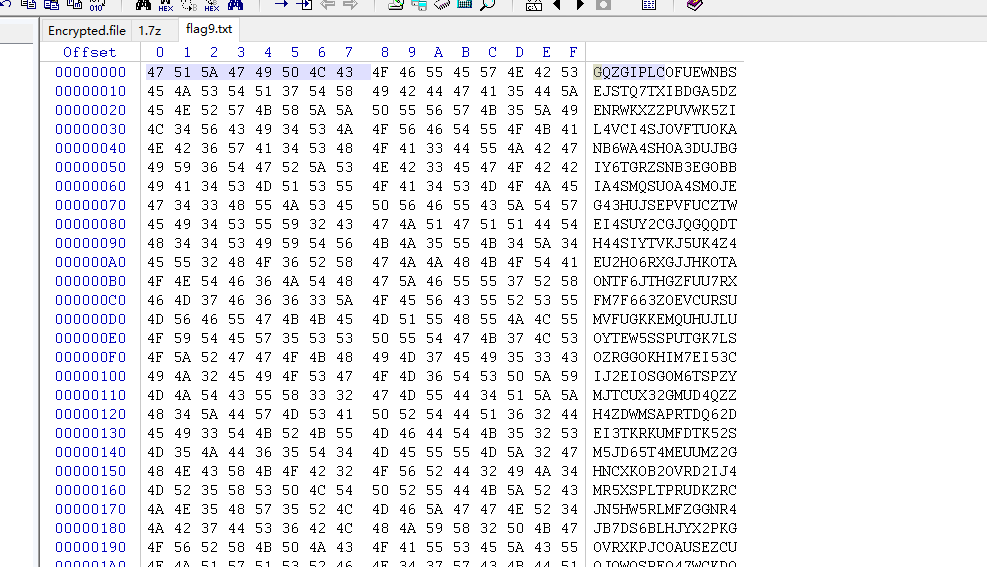

反向脚本分离文件,可得到一个7z,一个txt

放入CyberChef里跑

先跑一下hex转换

再跑一步bsae32

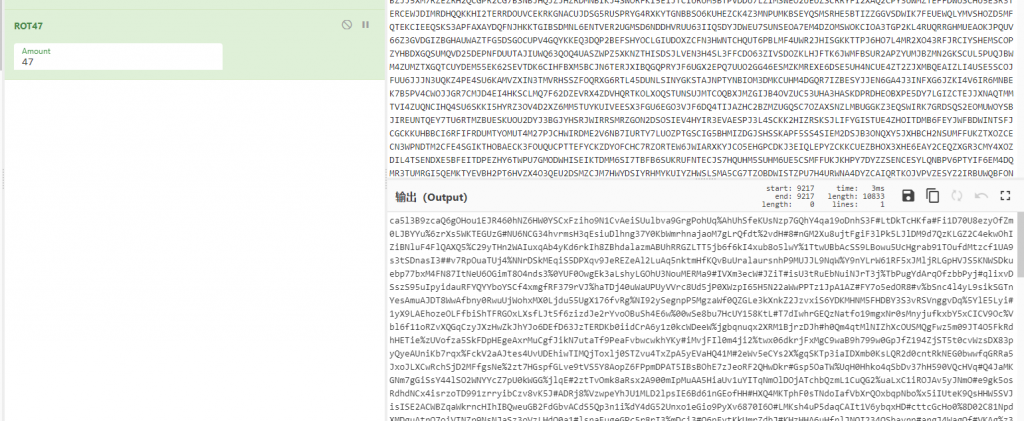

然后是冷门的ROT47

得到压缩包密码,解压得到pmf文件,得知需添加pmf后缀的DiskGenius的磁盘备份⽂件

挂载后

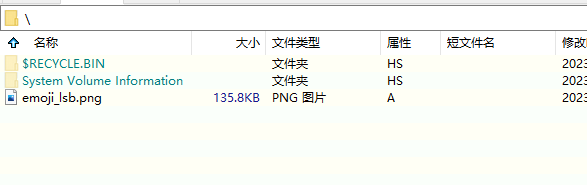

看到recycle.bin发觉是回收站文件打开看看

这里选择大小最大的压缩包恢复

看到lsb所以去看看

最终利用得到的key和压缩包进行已知明文攻击

总结:作为复杂性综合考点的题目,让我有了新的理解,各种知识点的融合也学到了不同的用法。感谢出题人!

Comments | NOTHING