行测(尊嘟?)

八卦

魔鬼的语言-温州话

re

aes

下一站上岸

经典行测题(

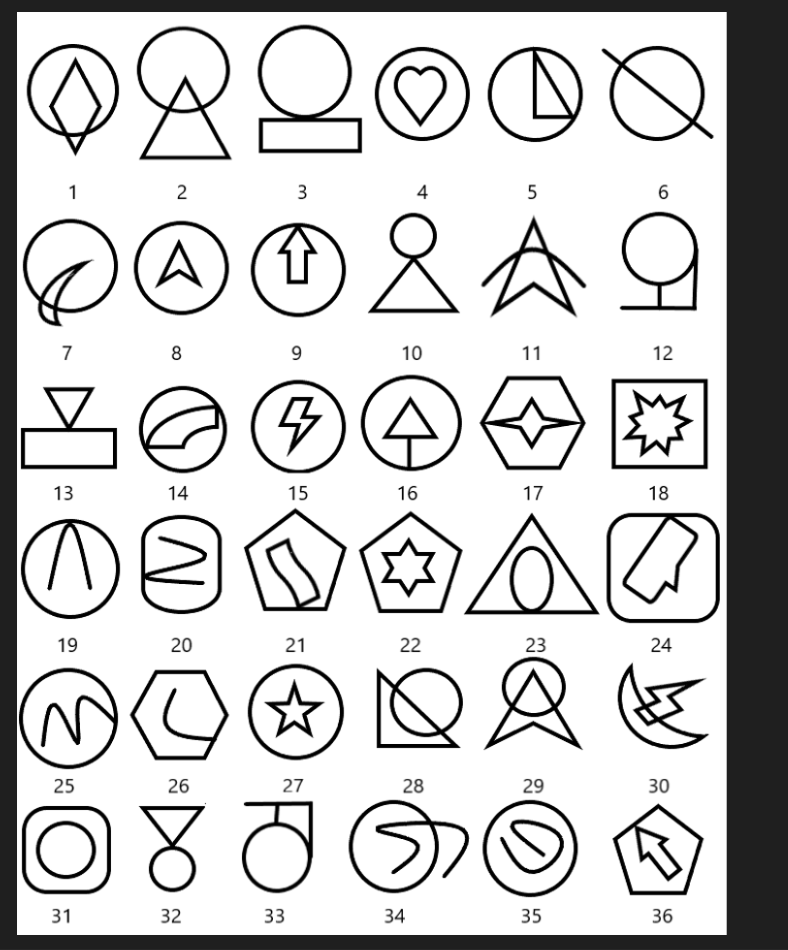

数交点个数,然后图片提示了摩斯电码

2,1,0个交点转换为-,.和分隔符解一下就行

你知道中国文化嘛

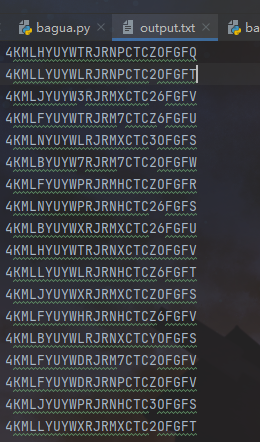

观察发现,每24个字符为一组,每组是base32编码过的,所以脚本分组转换先

然后报错(

因为有类似于4KMLFYUYWLRJRMPCTC@OFGFT和4KMLLYUYWLRJRN&CTC2OFGFS的格式,@和&不在base32码表里

而对应的搜一下发现4KMLFYUYWLRJRMPCTC2OFGFT和4KMLLYUYWLRJRNPCTC2OFGFS,正好对应被替换的文本

将这种出错组别全部替换之后解得一堆八卦

找个脚本(https://gitee.com/lkjlsj/base8-bagua-py)

出来社会主义核心价值观编码,然后接栅栏

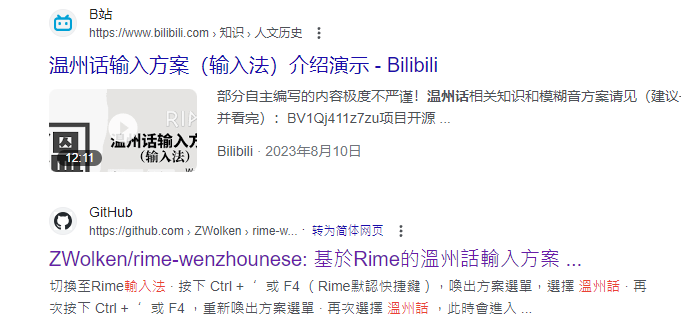

devil's word(复现)

题目提示魔鬼的语言,搜索可得温州话和某个编程语言,通过文本比较排除为编程语言的可能性

找个输入法

leng = 0 lia = 2 sa = 3 sii = 4 ng = 5 leu = 6 cai = 7 bo = 8 jau = 9 字母是字母本意

转换得到626567696e7b7930755f6b6e30775f77336e7a686f755f6469346c6563747d hex得flag

CCCC

唉,只能学习空白的题了

dump dump dump

string 文件 | grep flag获得相关条件

得知将结果与PYThoN_For3N5IC$_i5_r3aL1Y_w0nDERfu1进行xor

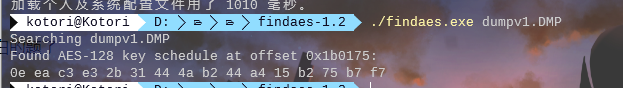

学到新工具findaes(从文件中识别AES字符串)

获得加密key

a = beginctfisnice.func_readfile("my_first_beginctf_flag.txt")

aaa = beginctfisnice.func_aes(aa,1)

aaaa = beginctfisnice.func_special_base64(aaa,"ZzYyXxAaBbCcDdEeFfGgHhIiJjKkLlMmNnOoPpQqRrSsTtUuVvWw0123456789+/")

C:\Users\catf1y\Desktop\source code\beginctfisnice.py beginctfisnice.py

C:\Users\catf1y\Desktop\source code\__pycache__\beginctfisnice.cpython-310.pyc

beginctfisnice

beginctfisnice.py

aa = beginctfisnice.func_xor(a.decode(),"PYThoN_For3N5IC$_i5_r3aL1Y_w0nDERfu1")

aaaa = beginctfisnice.func_special_base64(aaa,"ZzYyXxAaBbCcDdEeFfGgHhIiJjKkLlMmNnOoPpQqRrSsTtUuVvWw0123456789+/")

func_aes(aa,1)中的1是 AES 的加密模式

密文通过正则匹配 b'.*'

b'CsQ5vL6LTwtgKyW0bdZKhpN1S/OqiLwI++G1cPD5SfhA0EkXej7RIBk1z9/8mm7fjzE5+THCsGJPOJXRp7JQa18juUtswBQguYi4e2TAHIT='借用空白的图

Dumpv2和v2.5学了一下这位师傅的做法

https://yurogod.github.io/ctf/events/BeginCTF-2024/

饥渴C猫 is hacker!

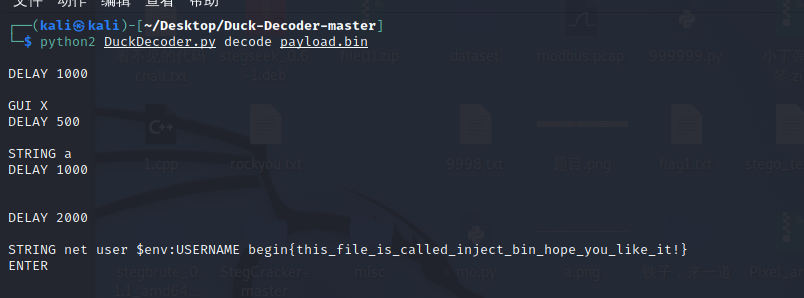

了解可知,USB Rubber Ducky 编译 DuckyScript 后生成的文件就是payload.bin

https://github.com/JPaulMora/Duck-Decoder

beginner_Forensics!!!!

Windows下的批处理文件

开头的两个字节为 0xFF、0xFE,修改0xFF、0xFE为 0x20、0x20就可以看到代码

类似于标志头

&cls

::BatchEncryption Build 201610 By gwsbhqt@163.com

@%os:~-4,1%%commonprogramfiles:~27,1%%comspec:~14,1%%commonprogramfiles:~-6,1%'=^">%commonprogramfiles:~22,1%u%programfiles:~-3,1%&@%os:~6,1%%comspec:~2

找了个解密脚本解解

Comments | NOTHING